AWS環境でのランサムウェア対策:具体的シナリオと効果的な防御戦略

目次

はじめに

こんにちは、クラウドビルダーズのよこたです。

ランサムウェア攻撃は、企業や組織にとって最も深刻なサイバー脅威の一つとなっています。つい先日も、とある出版企業やSier企業がランサムウェアの被害にあったことは記憶に新しいでしょう。

クラウドコンピューティングの普及に伴い、Amazon Web Services (AWS) のようなクラウド環境を標的とした攻撃も増加しています。本記事では、典型的なAWS環境におけるランサムウェア攻撃のシナリオを解説し、それぞれに対する効果的で具体的な対策を提案します。

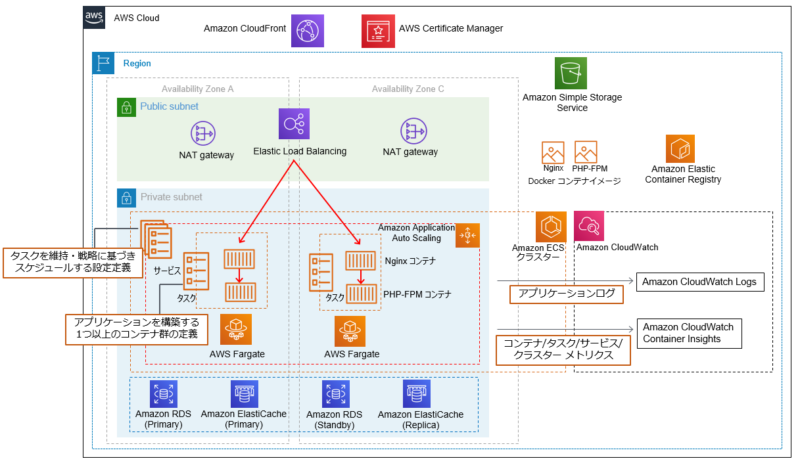

典型的なAWSアーキテクチャの概要

まず、よくあるAWS環境の構成を見てみましょう。以下のコンポーネントが含まれる構成を想定します。

- Amazon CloudFront: コンテンツ配信ネットワーク(CDN)

- Elastic Load Balancing (ELB): トラフィック分散

- Amazon EC2: コンピューティングインスタンス

- Amazon ECS/EKS: コンテナオーケストレーション

- Amazon RDS: リレーショナルデータベース

- Amazon S3: オブジェクトストレージ

- AWS IAM: アイデンティティ管理

- Amazon CloudWatch: モニタリングとログ管理

この環境では、アプリケーションがコンテナ化され、ECSクラスター上で実行されています。データはRDSとS3に保存され、CloudFrontとELBがトラフィックを処理します。IAMが認証を管理し、CloudWatchがシステム全体を監視しています。

出展:https://aws.amazon.com/jp/cdp/ec-container/

アーキテクチャに基づくランサムウェア攻撃シナリオ

アプリケーションの脆弱性を突いた攻撃

攻撃者は、ECS上で実行されているWebアプリケーションの既知の脆弱性を悪用します。例えば、古いバージョンのNginxに存在する脆弱性を利用して、コンテナ内に不正なコードを注入し、そこからEC2インスタンスやその他のAWSリソースにアクセスを試みます。

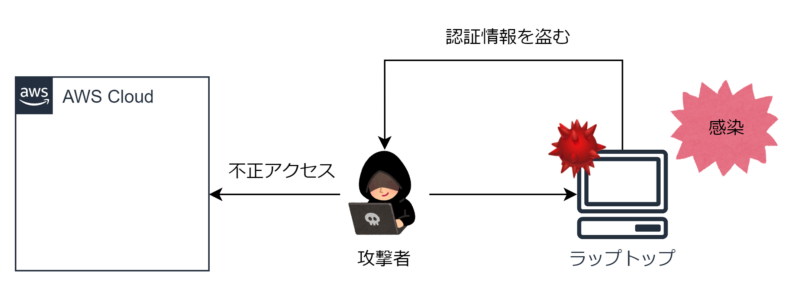

認証情報の漏洩による攻撃

開発者のラップトップがマルウェアに感染し、AWSの認証情報が盗まれます。攻撃者はこの認証情報を使用して、S3バケットやRDSインスタンスに直接アクセスし、データを暗号化します。

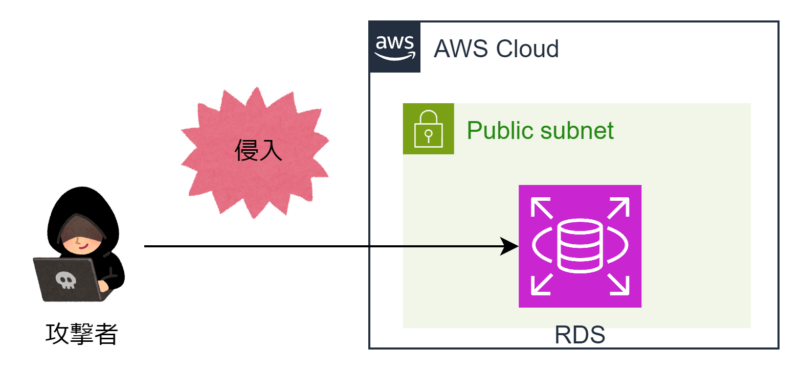

設定ミスを狙った攻撃

運用担当者が誤ってセキュリティグループの設定を変更し、RDSインスタンスへの直接アクセスを許可してしまいます。攻撃者はこの隙を突いてデータベースに侵入し、重要なデータを暗号化します。

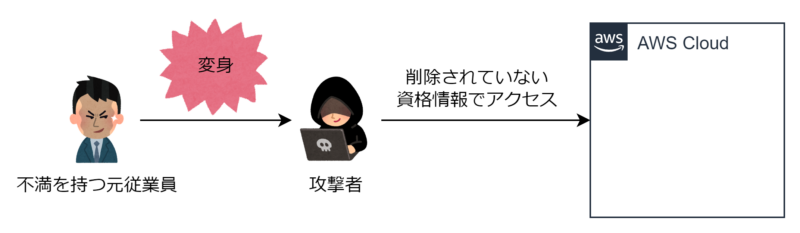

内部者による攻撃

不満を抱えた元従業員が、まだ無効化されていないIAM認証情報を使用してシステムにアクセスします。ECSタスクに悪意のあるコンテナをデプロイし、内部から他のリソースにアクセスしてデータを暗号化します。

サプライチェーン攻撃

攻撃者が、広く使用されているオープンソースのコンテナイメージにマルウェアを埋め込みます。このイメージがAmazon Elastic Container Registry (ECR)にアップロードされ、開発チームが知らずに使用することで、ECSクラスター全体に感染が広がります。

データベースを標的とした攻撃

攻撃者が、弱いパスワードや脆弱なアプリケーションコードを利用してRDSインスタンスに直接アクセスします。データベース内のテーブルやデータを暗号化し、バックアップも同様に暗号化して復旧を困難にします。

ログとモニタリングシステムの改ざん

システムに侵入した攻撃者が、CloudWatchのログ設定を変更し、攻撃の痕跡を消去します。さらに、偽のアラートを作成してセキュリティチームの注意をそらし、攻撃を継続します。

各攻撃シナリオに対する具体的な対策

アプリケーションセキュリティの強化

アプリケーションの脆弱性を突いた攻撃に対しては、以下の対策が効果的です。

コンテナイメージの定期的な更新とパッチ適用

- Amazon ECR のイメージスキャン機能を有効にし、脆弱性を自動的に検出します。

- AWS Systems Manager Patch Manager を使用して、EC2インスタンスのパッチ適用を自動化します。

aws ecr put-image-scanning-configuration \

--repository-name my-repo \

--image-scanning-configuration scanOnPush=trueAmazon Inspector を使用した脆弱性スキャン

- EC2インスタンスとコンテナイメージの脆弱性を定期的にスキャンします。

- 重要度に基づいて脆弱性を分類し、優先順位をつけて対応します。

AWS WAF (Web Application Firewall) の導入

- アプリケーションレベルの攻撃(SQLインジェクション、XSSなど)を防御します。

- カスタムルールを作成し、特定の攻撃パターンをブロックします。

{

"Name": "block-sql-injection",

"Priority": 10,

"Action": {

"Block": {}

},

"Statement": {

"SqliMatchStatement": {

"FieldToMatch": {

"AllQueryArguments": {}

},

"TextTransformations": [

{

"Priority": 0,

"Type": "NONE"

}

]

}

},

"VisibilityConfig": {

"SampledRequestsEnabled": true,

"CloudWatchMetricsEnabled": true,

"MetricName": "SQLInjectionAttempts"

}

}セキュアな開発プラクティスの採用

- OWASP Top 10 に基づいたセキュリティチェックリストを開発プロセスに組み込みます。

- 静的コード分析ツールを CI/CD パイプラインに統合します。

認証と特権アクセス管理の徹底

認証情報の漏洩による攻撃を防ぐために、以下の対策を実施します。

多要素認証(MFA)の強制適用

- すべての IAM ユーザーに対して MFA を必須化します。

- AWS Organizations と Service Control Policies (SCP) を使用して、MFA 未設定のユーザーのアクション実行を制限します。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "DenyAllExceptListedIfNoMFA",

"Effect": "Deny",

"NotAction": [

"iam:CreateVirtualMFADevice",

"iam:EnableMFADevice",

"iam:GetUser",

"iam:ListMFADevices",

"iam:ListVirtualMFADevices",

"iam:ResyncMFADevice",

"sts:GetSessionToken"

],

"Resource": "*",

"Condition": {

"BoolIfExists": {"aws:MultiFactorAuthPresent": "false"}

}

}

]

}AWS Secrets Manager の活用

- アプリケーションの認証情報を安全に管理します。

- 定期的な認証情報のローテーションを自動化します。

IAM Access Analyzer の導入

- 過剰な権限を持つポリシーを特定し、最小権限の原則に基づいて修正します。

- 外部エンティティとの不適切な共有を検出します。

AWS IAM Identity Center (旧 AWS Single Sign-On) の利用

- 中央集中型のアクセス管理を実現し、複数のAWSアカウントやアプリケーションへのアクセスを一元管理します。

- SAML 2.0 準拠の ID プロバイダとの統合により、既存の企業認証システムを活用します。

設定管理と自動監査の実装

設定ミスを狙った攻撃を防ぐために、以下の対策を講じます。

AWS Config Rules の活用

- セキュリティグループの設定を常時監視し、不適切な変更を検出します。

- コンプライアンスルールを定義し、自動的に設定の適合性をチェックします。

{

"Source": {

"Owner": "AWS",

"SourceIdentifier": "RESTRICTED_INCOMING_TRAFFIC"

},

"Scope": {

"ComplianceResourceTypes": [

"AWS::EC2::SecurityGroup"

]

}

}インフラストラクチャ・アズ・コード(IaC)の採用

- AWS CloudFormation や Terraform を使用して、環境をIaC化します。

- バージョン管理システムを使用して、インフラの変更履歴を追跡します。

AWS Security Hub の活用

- セキュリティベストプラクティスへの準拠状況を継続的に評価します。

- 複数のセキュリティサービスからのアラートを一元管理します。

自動化されたコンプライアンスチェック

- AWS Lambda と EventBridge を使用して、定期的なコンプライアンスチェックを自動化します。

- 違反が検出された場合、自動的に修正アクションを実行します。

内部脅威対策の強化

内部者による攻撃を防ぐために、以下の対策を実施します。

AWS CloudTrail の有効化と保護

- すべての API 呼び出しを記録し、監視します。

- CloudTrail ログの整合性検証を有効にし、ログの改ざんを防止します。

aws cloudtrail update-trail \

--name my-trail \

--is-multi-region-trail \

--enable-log-file-validationアクセス権限の定期的な見直し

- AWS IAM Access Analyzer を使用して、過剰な権限を特定し、削除します。

- ジョブローテーションや職務分離の原則を適用します。

特権アカウントの監視強化

- Amazon CloudWatch Logs と AWS Lambda を使用して、特権アカウントのアクティビティを リアルタイムで監視します。

- 異常な動作を検出した場合、即座にアラートを発生させます。

セッション管理の強化

- AWS IAM を使用して、セッションの最大期間を制限します。

- 重要な操作には、セッション中の再認証を要求します。

サプライチェーンセキュリティの確保

サプライチェーン攻撃を防ぐために、以下の対策を講じます。

Amazon ECR のイメージスキャニング機能の活用

- プッシュ時と定期的なスキャンを有効にし、脆弱性のあるイメージの使用を防ぎます。

- 重要度に基づいてスキャン結果をフィルタリングし、優先順位をつけて対応します。

AWS Signer を使用したコード署名

- コンテナイメージやLambda関数のコードに対して署名を行います。

- デプロイ前に署名を検証し、改ざんされていないことを確認します。

プライベートリポジトリの使用

- パブリックイメージの直接使用を制限し、社内で管理されたプライベートリポジトリのみを使用します。

- イメージのビルドプロセスを社内で管理し、すべての依存関係を検証します。

サードパーティコンポーネントの管理

- 使用しているオープンソースライブラリやツールの脆弱性を定期的にチェックします。

- OWASP Dependency-Check のようなツールを CI/CD パイプラインに統合します。

データベースセキュリティとバックアップ戦略

データベースを標的とした攻撃から守るために、以下の対策を実施します。

RDS インスタンスの暗号化

- 保存時と転送時のデータを暗号化します。

- AWS Key Management Service (KMS) を使用して、暗号化キーを管理します。

aws rds create-db-instance \

--db-instance-identifier mydbinstance \

--db-instance-class db.t3.micro \

--engine mysql \

--storage-encrypted \

--kms-key-id arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab既存のRDSインスタンスを暗号化するには、一度スナップショットを取得した上でそのスナップショットからRDSインスタンスを新規作成する必要があります。無停止での暗号化は難しいため、ステークホルダとの相談のうえ実行してください。

ネットワークアクセス制御の強化

- セキュリティグループを適切に設定し、必要最小限のアクセスのみを許可します。

- VPC エンドポイントを使用して、インターネットを経由せずにRDSにアクセスします。

データベース監査の実施

- RDS の拡張モニタリング機能を有効にし、詳細なメトリクスを収集します。

- Amazon Aurora の場合、高度な監査機能を使用してクエリレベルの監視を行います。

堅牢なバックアップ戦略の実装

- AWS Backup を使用して、自動化されたバックアップ計画を作成します。

- クロスリージョンバックアップを設定し、地理的に分散したデータ保護を実現します。

{

"BackupPlanName": "DailyBackupPlan",

"Rules": [

{

"RuleName": "DailyBackups",

"TargetBackupVault": "Default",

"ScheduleExpression": "cron(0 5 ? * * *)",

"StartWindowMinutes": 60,

"CompletionWindowMinutes": 180,

"Lifecycle": {

"MoveToColdStorageAfterDays": 30,

"DeleteAfterDays": 365

},

"RecoveryPointTags": {

"Environment": "Production"

}

}

]

}また、Vault Lock機能によるWORM(Write Once, Read Many)の実現もランサムウェアへの対策として非常に有効です。RDSインスタンスをはじめとして、S3やEBSなど重要なデータを持つストレージは、AWS Backupを用いてバックアップ保管することをおすすめします。

ログの完全性確保と多層的監視システムの実装

ログとモニタリングシステムの改ざんを防ぎ、攻撃の早期検知を実現するために、以下の対策を講じます。

CloudWatch Logs の保護

- ログデータを別のAWSアカウントに転送し、攻撃者からのアクセスを困難にします。

- ログの暗号化を有効にし、KMS キーを使用して保護します。

AWS CloudTrail の強化

- CloudTrail ログの整合性検証を有効にし、ログの改ざんを防止します。

- S3 バケットの MFA Delete を有効にし、ログの不正な削除を防ぎます。

aws cloudtrail update-trail \

--name my-trail \

--enable-log-file-validation

aws s3api put-bucket-versioning \

--bucket my-cloudtrail-bucket \

--versioning-configuration Status=Enabled,MFADelete=Enabled \

--mfa "arn:aws:iam::123456789012:mfa/root-account-mfa-device 123456"Amazon EventBridge を活用したリアルタイム監視

- CloudTrail イベントに基づいてカスタムルールを作成し、重要な変更や疑わしいアクティビティを検知します。

- 検知した場合、SNS トピックを通じて即座に通知を送信します。

{

"source": ["aws.cloudtrail"],

"detail-type": ["AWS API Call via CloudTrail"],

"detail": {

"eventSource": ["iam.amazonaws.com"],

"eventName": ["DeleteUserPolicy", "PutUserPolicy"]

}

}サードパーティ SIEM ツールの統合

- AWS Security Hub や Amazon GuardDuty からのアラートを外部の SIEM ツールに統合します。

- 機械学習ベースの異常検知を実装し、従来の手法では検出困難な脅威を特定します。

ログ分析の自動化

- AWS Lambda と Amazon Athena を使用して、定期的にログを分析します。

- 特定のパターンや閾値を超えるイベントを検出した場合、自動的にインシデント対応プロセスを開始します。

SELECT eventname, eventsource, count(*) as count

FROM cloudtrail_logs

WHERE from_iso8601_timestamp(eventtime) > current_timestamp - interval '1' hour

GROUP BY eventname, eventsource

HAVING count(*) > 100

ORDER BY count DESC包括的なAWS環境のセキュリティ強化策

上記の個別対策に加えて、AWS環境全体のセキュリティを強化するための包括的なアプローチを検討します。

ゼロトラストアーキテクチャの採用

従来の境界型セキュリティモデルではなく、ゼロトラストアーキテクチャを採用することで、内部からの攻撃やラテラルムーブメントのリスクを軽減します。

AWS Identity and Access Management (IAM) の高度な利用

- 細粒度のアクセス制御を実装し、必要最小限の権限のみを付与します。

- IAM ロールと一時的な認証情報を活用し、長期的な認証情報の使用を最小限に抑えます。

AWS Network Firewall の導入

- VPC 間のトラフィックを厳密に制御し、不要な通信を遮断します。

- アプリケーション層でのフィルタリングを実施し、より精緻な制御を実現します。

AWS PrivateLink の活用

- VPC 外部へのトラフィックを最小限に抑え、インターネットを経由しない安全な通信を確立します。

- AWS のサービスエンドポイントを VPC 内に作成し、プライベートネットワーク内でのアクセスを可能にします。

AWS Security Hub を中心としたセキュリティ管理

- 複数のセキュリティサービスからの情報を一元管理し、包括的な可視性を確保します。

- 自動化されたセキュリティチェックを実行し、コンプライアンス状況を継続的に評価します。

継続的なセキュリティ評価とコンプライアンス管理

セキュリティ状態を常に把握し、必要に応じて迅速に対応することが重要です。

Amazon Inspector の定期的な実行

- EC2 インスタンスとコンテナイメージの脆弱性を自動的にスキャンします。

- 重要度に基づいて脆弱性を分類し、修正の優先順位付けを行います。

AWS Config を使用した設定管理

- リソースの設定変更を継続的に記録し、監査します。

- コンプライアンスルールを定義し、自動的に設定の適合性をチェックします。

AWS Audit Manager の活用

- コンプライアンス要件への準拠状況を継続的に評価します。

- 監査証拠の収集と管理を自動化し、レポート作成を効率化します。

データ保護と暗号化戦略の高度化

データの機密性と完全性を確保するために、包括的な暗号化戦略を実装します。

AWS Key Management Service (KMS) の活用

- すべてのデータストレージサービス(S3, RDS, EBS など)で暗号化を有効にします。

- キーローテーションを自動化し、定期的にキーを更新します。

S3 バケットのバージョニングとレプリケーション

- バージョニングを有効にし、データの変更履歴を保持します。

- クロスリージョンレプリケーションを設定し、地理的に分散したデータ保護を実現します。

AWS Certificate Manager の利用

- SSL/TLS 証明書を一元管理し、自動更新を設定します。

- ALB や CloudFront などのサービスと統合し、安全な通信を確保します。

インシデント対応計画の策定と定期的な訓練

ランサムウェア攻撃に迅速かつ効果的に対応するために、事前の準備が不可欠です。

AWS 環境特有のインシデント対応計画の策定

- AWS のサービスを活用した検知、封じ込め、撲滅、復旧のプロセスを定義します。

- 役割と責任を明確にし、エスカレーションパスを確立します。

シミュレーション訓練の実施

- AWS GameDay などのツールを活用し、実際の攻撃シナリオに基づいた訓練を行います。

- 訓練結果を分析し、対応計画や体制の改善に活かします。

AWS Step Functions を使用した対応プロセスの自動化

- 初期対応手順を自動化し、人的エラーを減らしつつ対応時間を短縮します。

- 複雑なワークフローを視覚化し、チーム間の連携を効率化します。

AWSセキュリティサービスの効果的な活用

AWS は多くのセキュリティサービスを提供しており、これらを適切に組み合わせることで、強固なセキュリティ態勢を構築できます。

Amazon GuardDuty

- 機械学習とパターンマッチングを使用して、異常なアクティビティや悪意のある行動を検出します。

- VPC フローログ、DNS ログ、CloudTrail イベントを分析し、包括的な脅威検知を実現します。

AWS Security Hub

- セキュリティアラートの一元管理と自動化されたセキュリティチェックを提供します。

- CIS AWS Foundations Benchmark などの業界標準に基づくベストプラクティスをチェックします。

Amazon Macie

- S3 に保存された機密データ(個人情報やクレジットカード番号など)を自動的に検出し分類します。

- データアクセスパターンを分析し、異常な動きを検知します。

AWS Firewall Manager

- 複数のアカウントやアプリケーションにわたる AWS WAF ルールの一元管理を可能にします。

- セキュリティポリシーの適用を自動化し、新しいリソースにも自動的にルールを適用します。

これらのサービスを統合的に活用し、セキュリティ運用を自動化することで、人的エラーを減らし、迅速な脅威検知と対応を実現します。

まとめと今後の展望

AWS 環境におけるランサムウェア対策の重要ポイントは以下の通りです。

- 多層防御アプローチの採用

- 継続的なセキュリティ評価と改善

- 自動化されたセキュリティ制御の実装

- データ保護と暗号化の徹底

- インシデント対応能力の向上

クラウド環境を標的としたランサムウェア攻撃は、今後さらに高度化・複雑化することが予想されます。新たな脅威に対して常に警戒し、最新のセキュリティ技術と実践を取り入れていくことが重要です。

特に、機械学習や人工知能を活用した高度な脅威検知技術の発展が期待されます。AWS の GuardDuty や Macie などのサービスは既にこれらの技術を取り入れていますが、今後さらに精度と効率が向上することでしょう。

また、「シフトレフト」の考え方に基づき、開発の早期段階からセキュリティを組み込むDevSecOpsの実践も重要となります。AWS CodePipeline や AWS CodeBuild などのサービスを活用し、CI/CD パイプラインにセキュリティテストを統合することで、脆弱性の早期発見と修正が可能になります。

最後に、セキュリティは技術だけでなく、人的要素も重要です。継続的な教育と訓練を通じて、組織全体のセキュリティ意識を高めていくことが、長期的なセキュリティ態勢の強化につながります。

クラウドセキュリティは日々進化しています。本記事で紹介した対策を基盤としつつ、常に最新の情報をキャッチアップし、環境に適した対策を継続的に実施していくことが、ランサムウェアを含む様々な脅威から AWS 環境を守る鍵となるでしょう。

参考資料とリソース

- AWS Security Documentation

- AWS Security Best Practices

- AWS Security Blog

- NIST Cybersecurity Framework

- MITRE ATT&CK Framework

これらのリソースを活用し、最新のセキュリティトレンドと実践的な知識を継続的に学習することをお勧めします。AWS のセキュリティは日々進化しており、新しい機能や改善が頻繁にリリースされています。これらの更新を常にフォローし、自社の環境に適用していくことが、効果的なランサムウェア対策の鍵となります。